La concientización de los usuarios para que la tecnología no sea el único guardián de las estafas virtuales. Cómo reaccionar si eres víctima del phishing.

Por tn.com

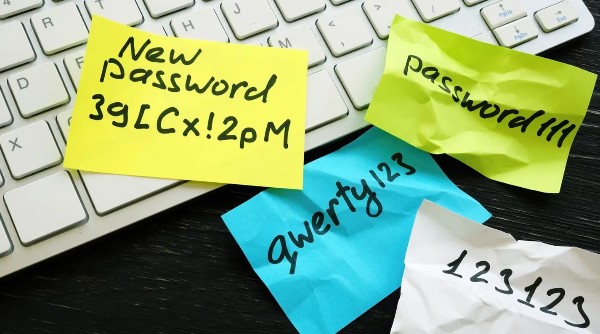

Pensar en un futuro sin contraseñas ya es una realidad mediante la implementación de plataformas de última generación que se basan en el concepto de “passwordless”. El sistema, como lo indica su nombre en inglés, consiste en no utilizar contraseñas, reemplazando la clave de acceso generada manualmente por el usuario por una llave criptográfica automática. Además, esta llave es almacenada simultáneamente de forma segura en el dispositivo del usuario (llave privada) y en el sistema (llave pública).

Cuando el usuario ya tiene su “passwordless” y debe ingresar a un sistema o plataforma, automáticamente se le solicitará aprobar el acceso, mediante el uso de la seguridad utilizada en el dispositivo personal, ya sea biometría (huella y/o rostro) o bien, un PIN o patrón de seguridad.

De qué hablamos cuando hablamos de seguridad de la información

El desafío de la ciberseguridad ya no es únicamente tecnológico, sino que debe ser abordado desde la concientización de usuarios y clientes; así como desde los procesos.

Las soluciones propuestas por las empresas especialistas actúan en los distintos puntos donde se identifican los riesgos de fraude transaccional y validación de identidad. Se basan en el concepto de autenticación adaptativa y por lo tanto son capaces de evaluar el riesgo en el contexto de la interacción permitiendo orquestar diferentes comportamientos en función del resultado de la evaluación del riesgo.

“Para lograr este comportamiento adaptativo se procesan y se personalizan varias decenas de parámetros relacionados con el comportamiento del cliente y los dispositivos de confianza que utiliza para determinar lo que se denomina su “finger print”, explica Andrés Tomás, analista en infraestructura y desarrollador de Security Advisor.

Cómo reaccionar ante el phishing

Es cada vez más común escuchar a personas que son víctimas de robo de datos e información personal a través de correos electrónicos o sitios engañosos. Si bien ninguna solución por sí sola puede garantizar el 100% de protección, el surgimiento de nuevas tecnologías combinadas con procesos efectivos, permite disminuir drásticamente los fraudes asociados a este tipo de técnicas.

“Entendemos que el desafío no es únicamente tecnológico, sino que debe ser abordado desde la perspectiva de la concientización en cuanto a la seguridad de la información de usuarios y clientes; así como desde los procesos», señala el analista de Security Advisor, y destaca que pese a que la tecnología evoluciona cada vez más rápido, también se perfeccionan los modelos delictivos.

Para ello es fundamental que empresas y organizaciones se focalicen en los usuarios finales para mejorar la usabilidad y que sus sistemas tiendan a adoptar este tipo de soluciones sin contraseñas. “El punto de partida debe ser, a nuestro criterio, romper la falsa dicotomía ‘Seguridad versus Usabilidad’. Hoy es posible atender razonablemente ambas perspectivas”, plantea Tomás.